MikroTik

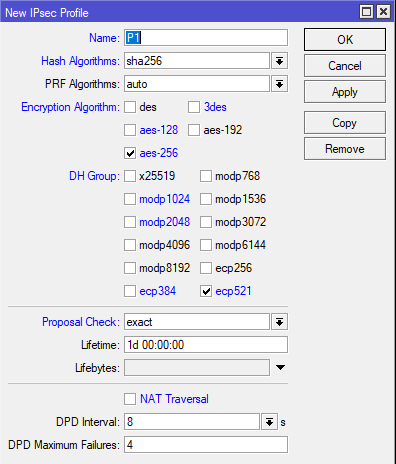

- Задаем параметры криптографии Phase 1 (IP >> IPSec >> Profiles)

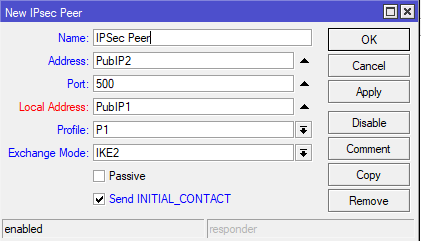

- Задаем параметры пира (IP >> IPSec >> Peers)

- Генерим сертификаты для IKEv2 аутентификации

> /certificate/

/certificate> add name=root_ca common-name=root_ca key-size=2048 key-usage=key-cert-sign,crl-sign days-valid=3650

/certificate> print

/certificate> sign 0/certificate> add name=fw1_ike common-name=fw1_ike key-size=2048 days-valid=3650

/certificate> add name=fw2_ike common-name=fw2_ike key-size=2048 days-valid=3650

/certificate> print

/certificate> sign 1 ca=root_ca

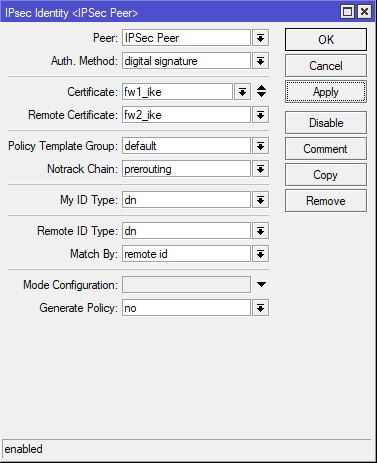

/certificate> sign 2 ca=root_ca- Задаем параметры аутентификации для нашего пира (IP >> IPSec >> Identities)

Несколько слов о Notrack Chain:

Все дело в том, что у MikroTik (впрочем у меня есть подозрение что это проблема netfilter) есть серьезные проблемы с трекингом IPSec (желающие попробовать вернуться в Dial-Up эру могут прогнать через FastTrack :) ) Поэтому будем отключать в дальнейшем.

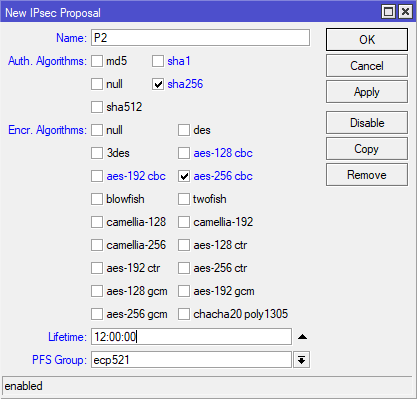

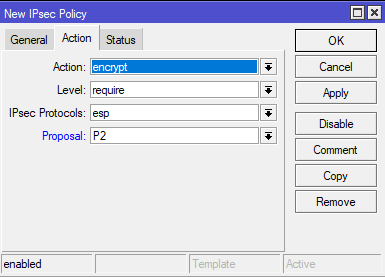

- Задаем параметры криптографии Phase 2 (IP >> IPSec >> Proposals)

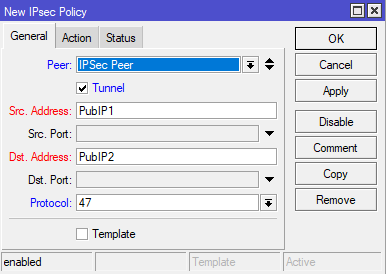

- Описываем SAs (IP >> IPSec >> Policies)

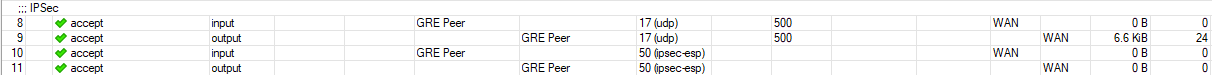

- Описываем правила фильтрации IPSec (IP >> Firewall)